REMOTEAPP ДЛЯ 1С НА WINDOWS SERVER 2016

REMOTEAPP ДЛЯ 1С НА WINDOWS SERVER 2016

Признаюсь, уже давно хотел написать статью о RemoteApp для 1С, да все, как и всегда времени «в обрез», а на почту по прежнему приходят письма, с которых можно сделать один вывод, что о RemoteApp, знают по прежнему не многие, а те, что знают, знают мало.

Конечно, оставить все как есть я не мог и с этим действительно нужно что-то делать.

И как мне кажется, решить эту проблему лучше всего сможет несколько подробных статей по этой теме, и в конце закрепить все видеокурсом.

Собственно так я и решил поступить!

================

И так, что такое это «RemoteApp» (удаленное приложение) ?

Кусок из статьи на сайте Microsoft (Для объективности):

RemoteApp позволяет представлять приложения, доступ к которым может быть получен удаленно через Службы удаленных рабочих столов (RDS), как если бы они были запущены на локальном компьютере пользователя. Эти приложения называются программы RemoteApp. Вместо представления на рабочем столе сервера. Узел сеансов удаленных рабочих столов программа RemoteApp интегрируется с рабочим столом клиента и программа RemoteApp запускается в собственном окне, размеры которого можно менять, может перемещаться между несколькими мониторами, а также имеет собственный значок на панели задач. Если пользователь запускает несколько программ RemoteApp на одном сервере Узел сеансов удаленных рабочих столов, эти программы RemoteApp совместно используют один сеанс Службы удаленных рабочих столов (RDS).

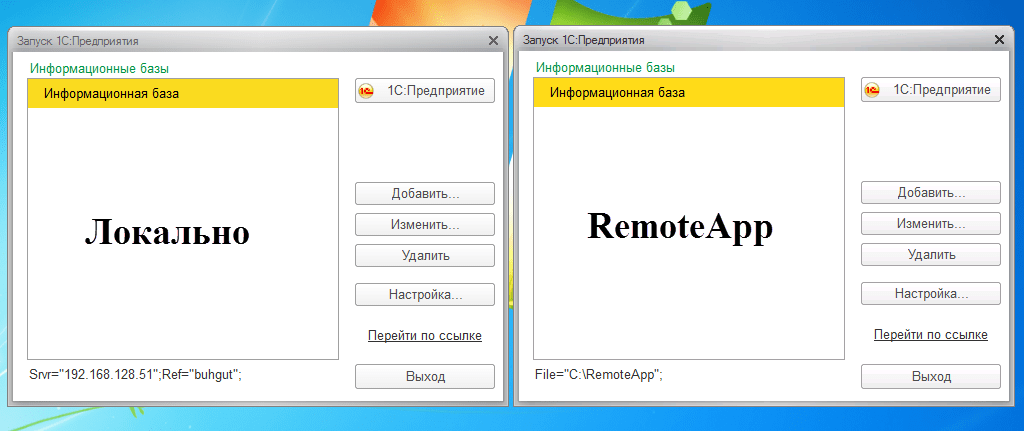

А простыми словами пользователь работает в 1С, так словно 1с-ка выполняется на его ПК.

Если подробно, то на самом деле1С работает удаленно на нашем сервере, и он (наш сервер) передает пользователю лишь картинку происходящего у него. При этом передается картинка только самого приложения, ничего лишнего! И с этой картинкой пользователь взаимодействует думая, что это программа.

Одним словом «Дым и зеркала» )

Отсюда и такое впечатление у пользователя, как будто бы 1С Предприятие действительно работает у него на ПК.

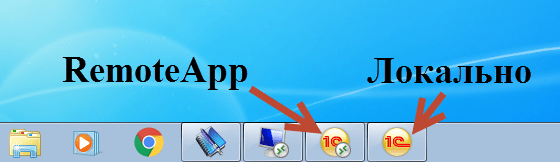

Отличия видно лишь по ярлыку, в том числе и на панели задач (если свернуть приложение), и если передвигать окно программы по экрану, можно заметить небольшое мерцание картинки.

«RemoteApp» слово не новое, еще на windows server 2008 R2 можно было публиковать удаленные приложения, но тогда все было «сыровато», и лишь с выходом windows server 2012 «RemoteApp» можно использовать для работы в 1С.

О старом добром «сервере терминалов» знают многие, официальное название «Terminal Services» или «TS».

Но на смену этой технологии пришла новая — RDS (Remote Desktop Services) именно эту технологию сейчас активно продвигает компания Microsoft и на ней мы будем публиковать наши «RemoteApp».

Конечно, ели разворачивать «RemoteApp» на основе сеансов, тогда здесь многое будет вам знакомо, так как все базируется на старом протоколе RDP,для подключения клиента используется уже давно известный нам клиент mstsc, и как и прежде все работает в сеансах которые как и на «Сервере терминалов» создают и работают пользователи.

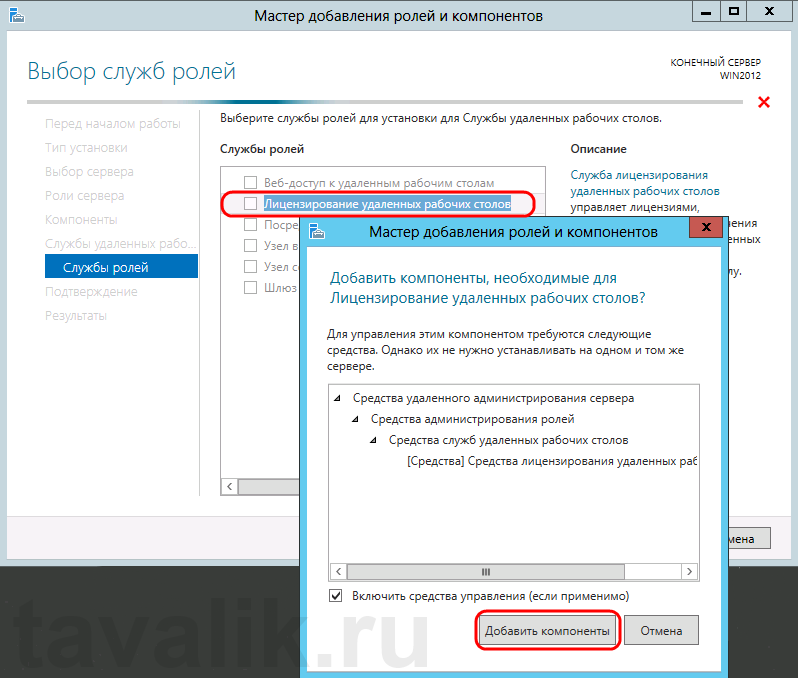

Администрирование происходит аналогично, как и на «TS», да и лицензируется аналогично, вот только лицензии уже называются не «Windows Terminal Services» а «Windows Remote Desktop Services CAL».

Многих пользователей сбивают, столку эти нововведения, (особенно «старая школа») собственно попытаюсь в этой статье рассказать подробно, как и о RDS, так и о RemoteApp, на котором это работает, постараюсь все разложить, как говорится «по полочкам».

Что же такое RDS?

RDS позволяет нам централизованно управлять ресурсами, контролировано предоставлять приложения и данные для пользователей.

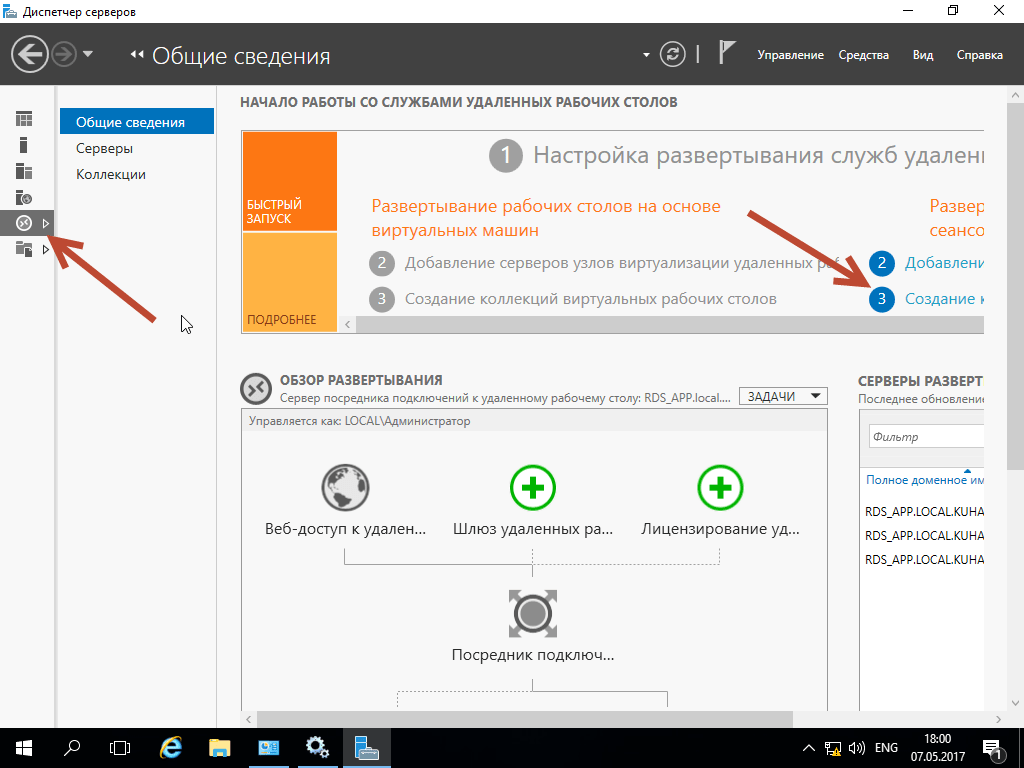

В RDS есть две возможных реализации.

1 – технология на базе сессий. Когда пользователь подключается к данному серверу, открывает удаленный рабочий стол и заходит под своей сессией, под своим пользователем.

2 – технология на базе виртуальных рабочих столов, то есть по технологии VDI.

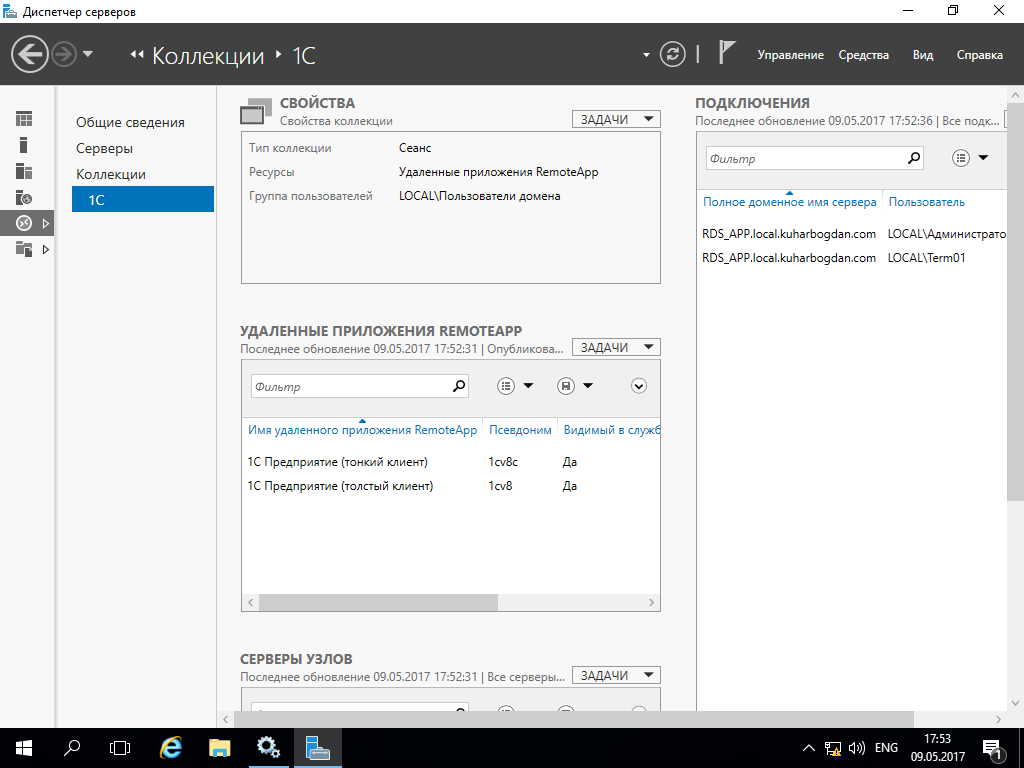

Собственно (Удаленные приложения) «RemoteApp» мы будем разворачивать на основе сеансов, по первому типу. Его реализовать проще, и подходит он большинству.

Также стоит отметить, что реализация второго типа на базе VDI имеет свои преимущества.

При использовании VDI – каждый пользователь работает на своей виртуальной машине.

И если, например, случилась какая-то беда у пользователя на его вирт. машине то пострадает лишь его виртуальное пространство. А если это случится на сервере «на основе сеансов» по первому типу, тогда могут пострадать все пользователи, чьи сеансы там находятся, да и все программы, данные на этом сервере.

Из чего состоит RDS

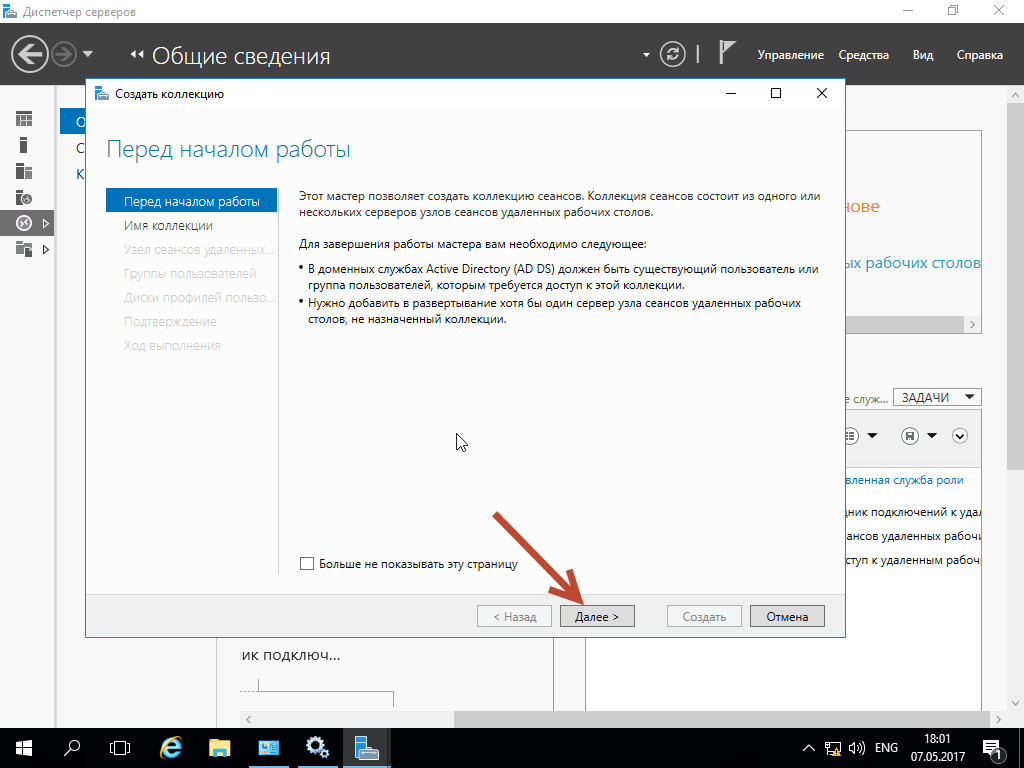

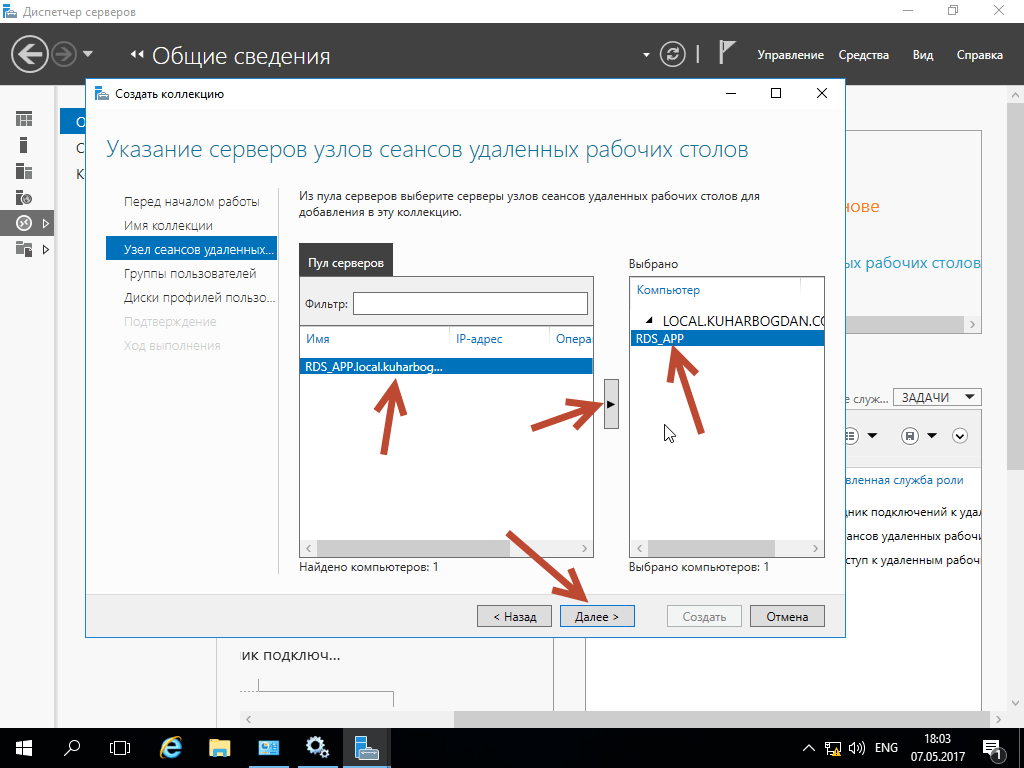

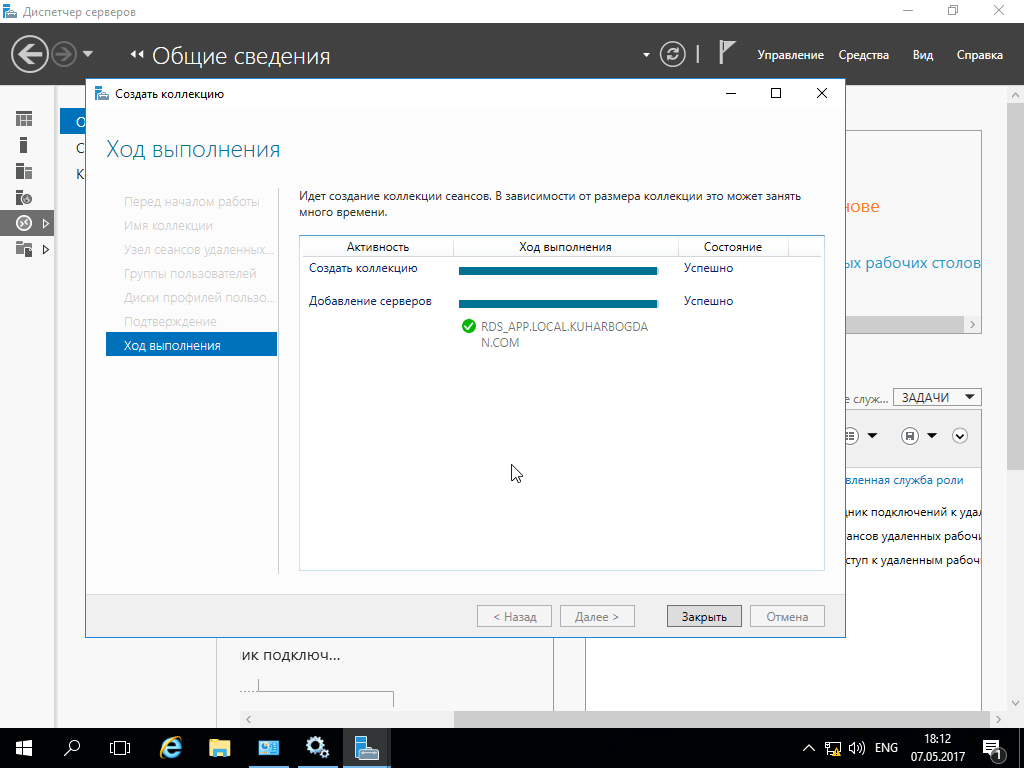

RDS строится на базе нескольких ролей, настройку которых можно осуществлять как на разных серверах, так и в приделах одного сервера.

Основные роли RDS

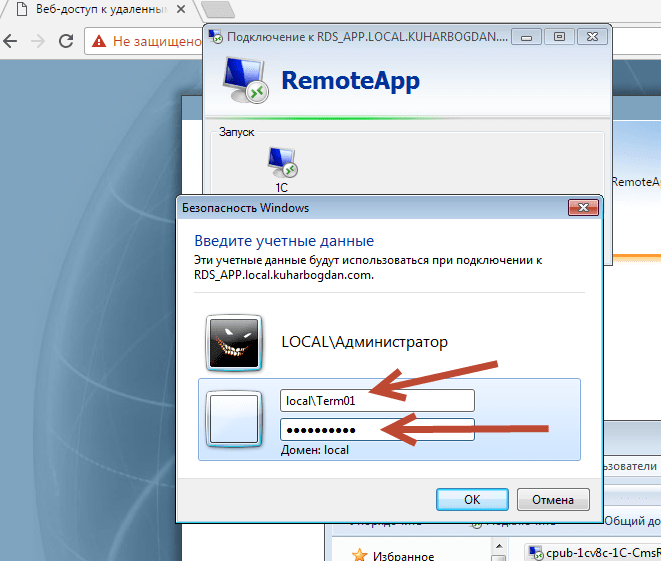

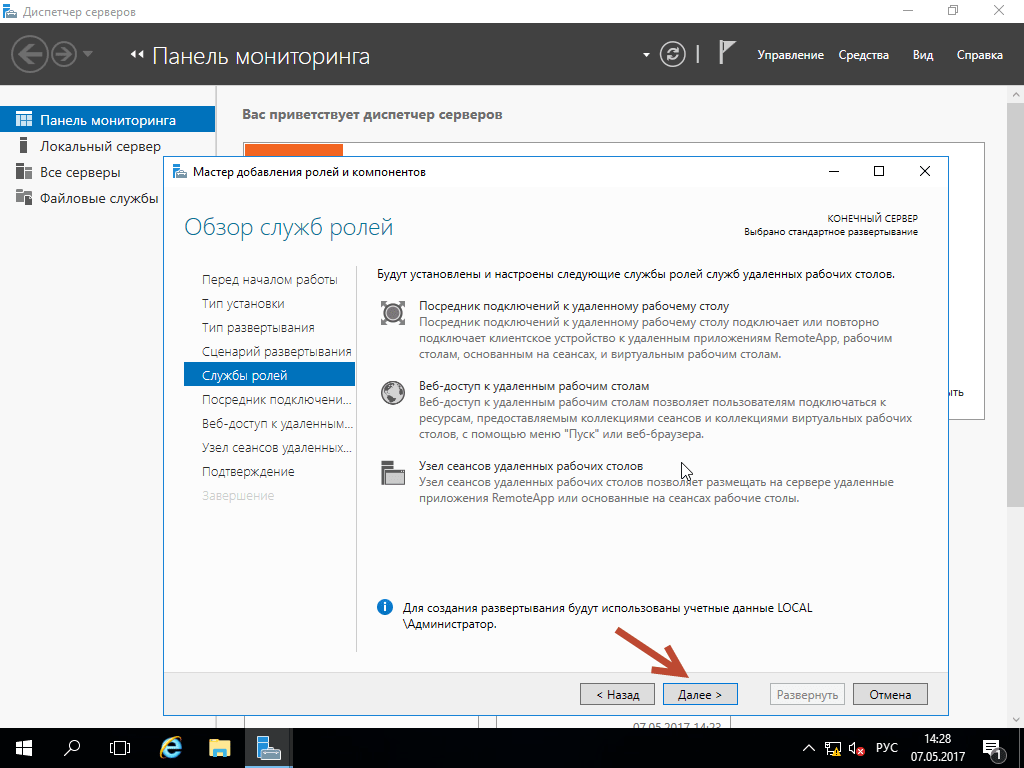

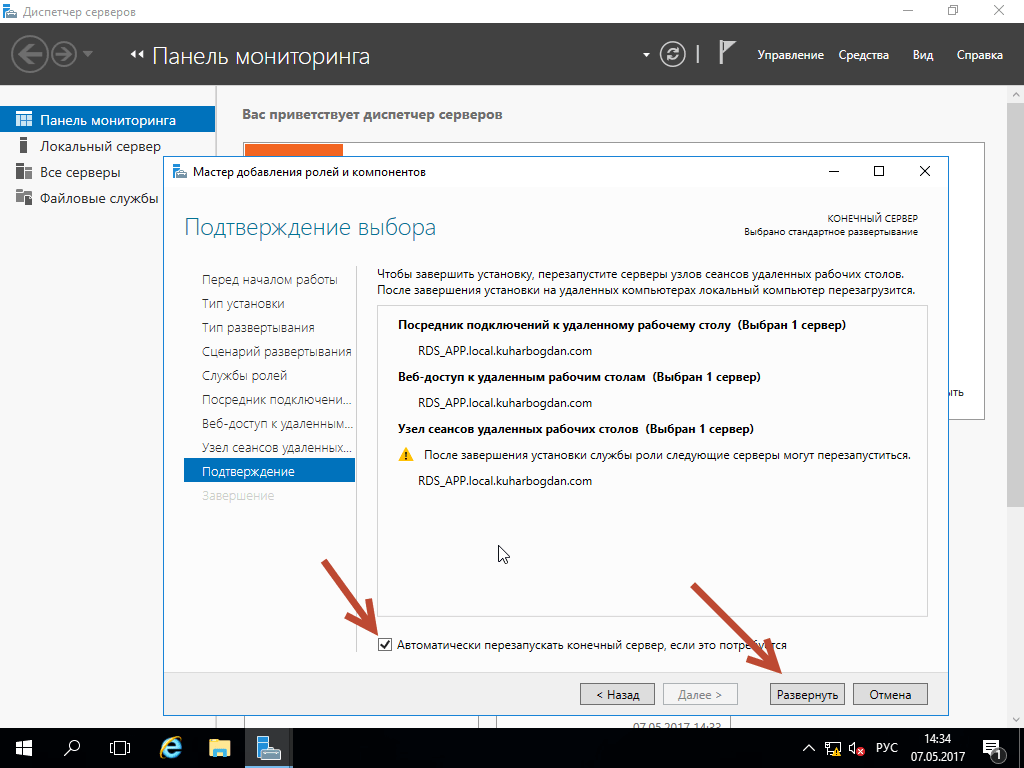

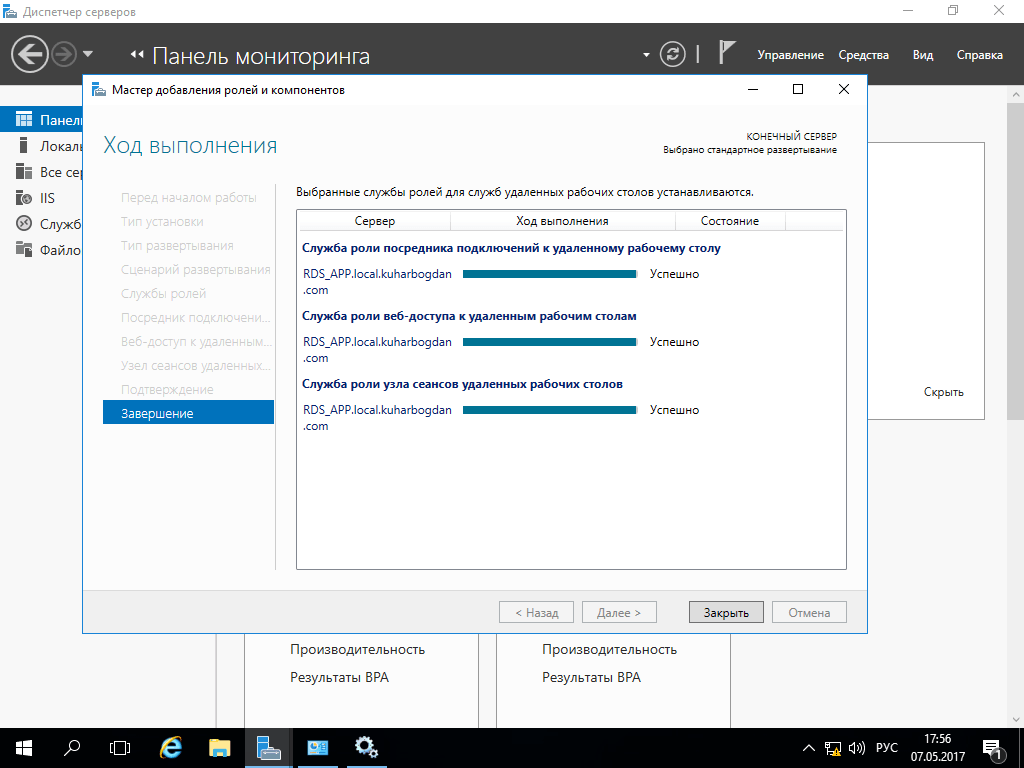

1. Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям «RemoteApp», а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

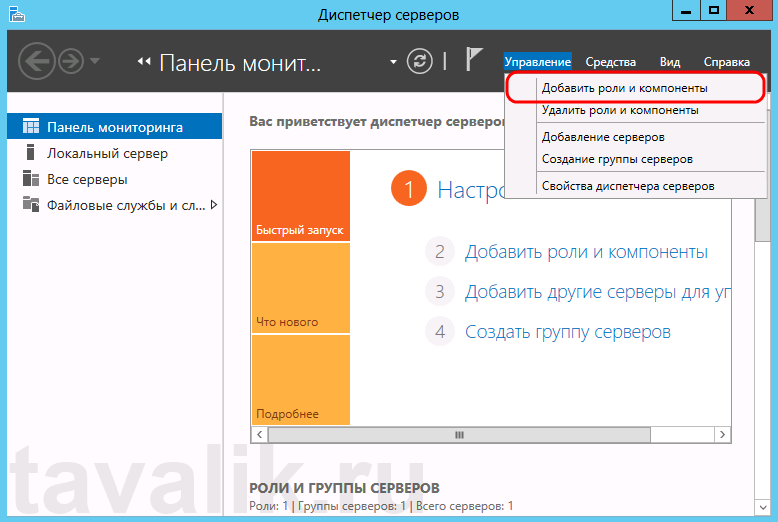

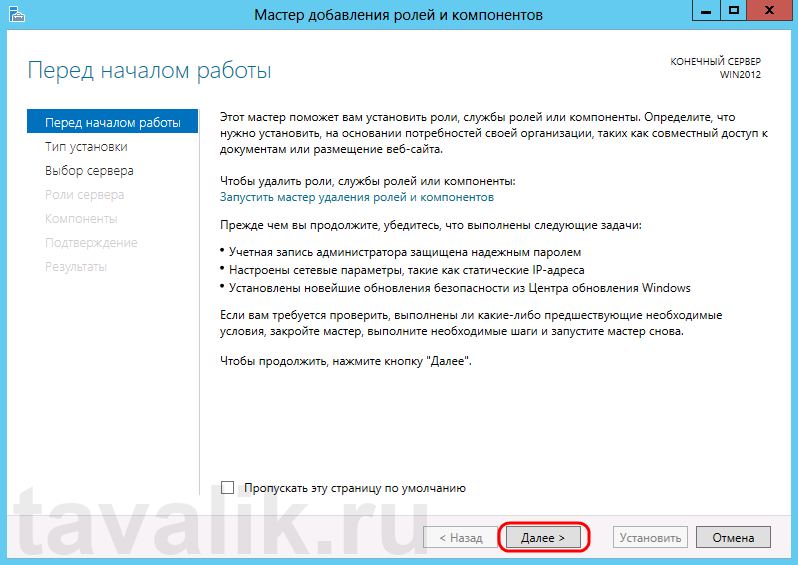

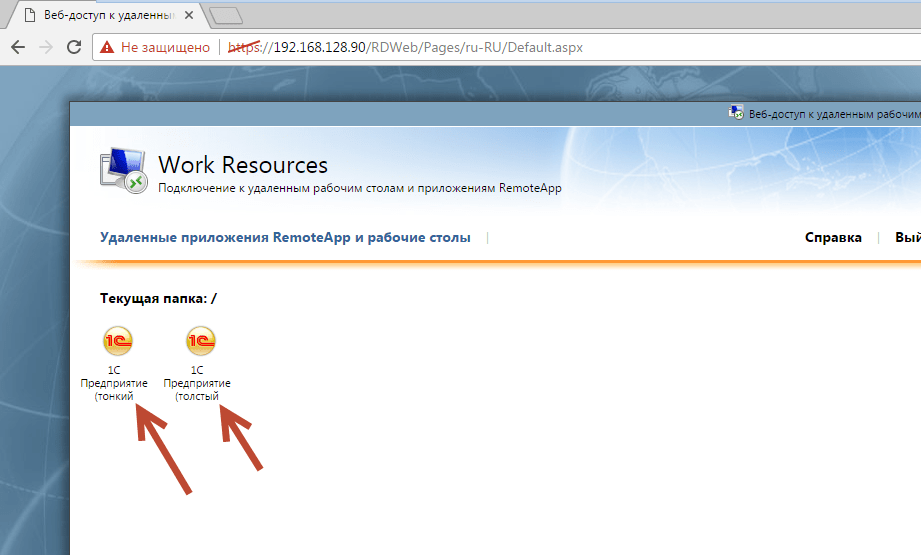

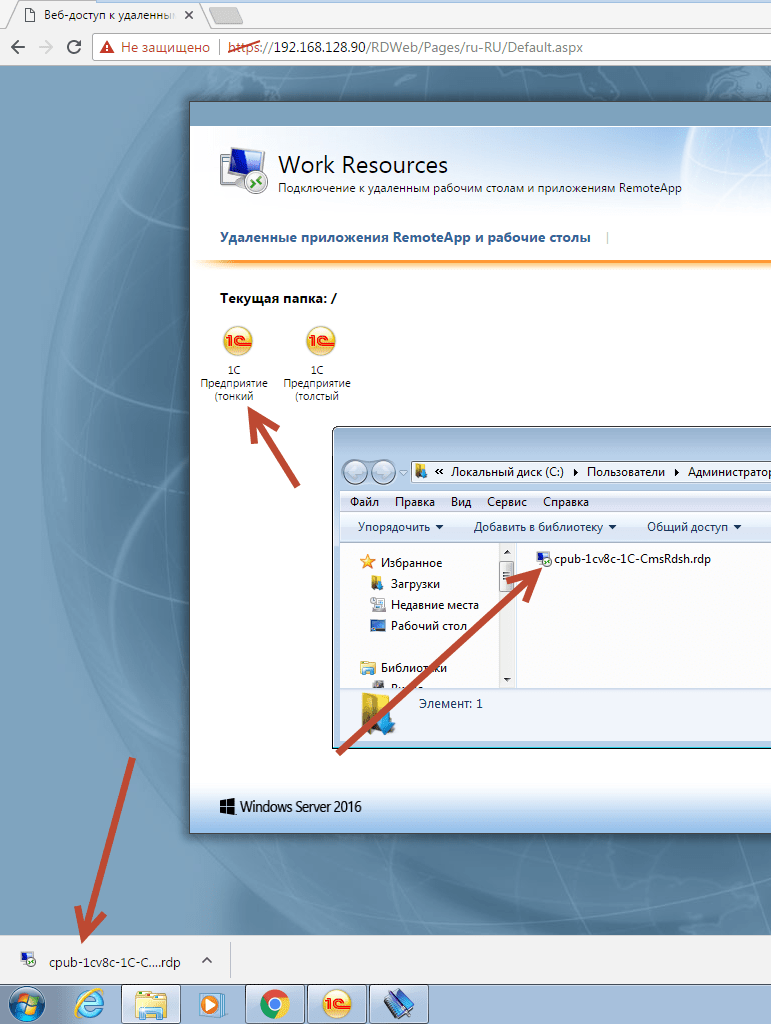

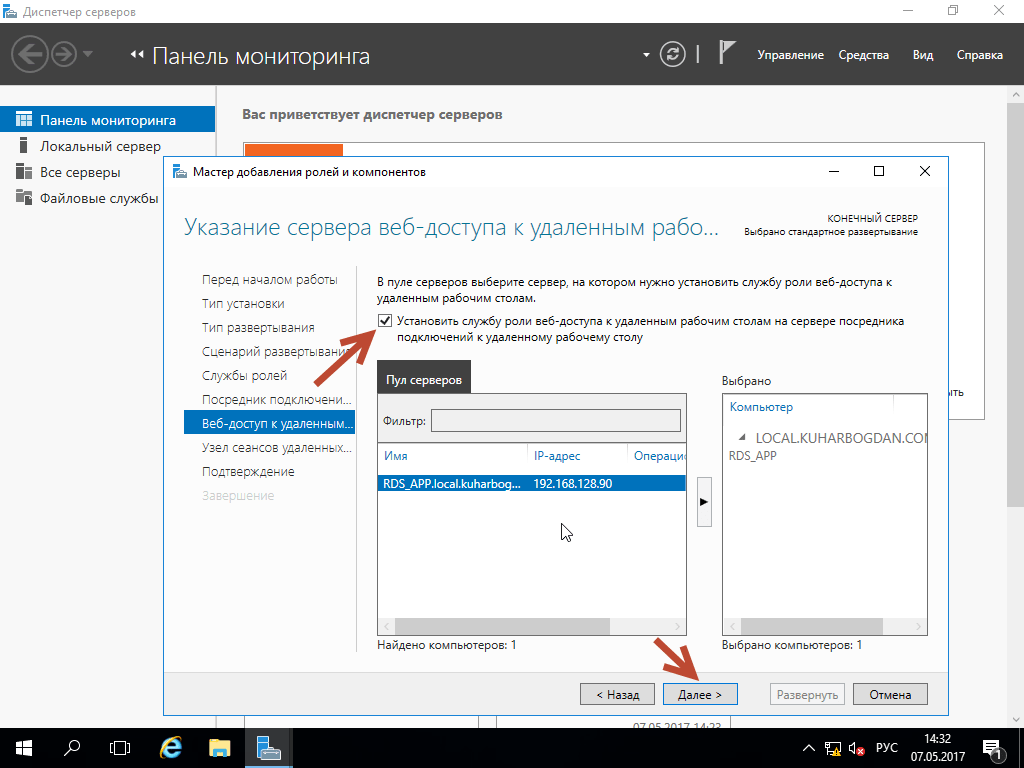

2. Роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер.

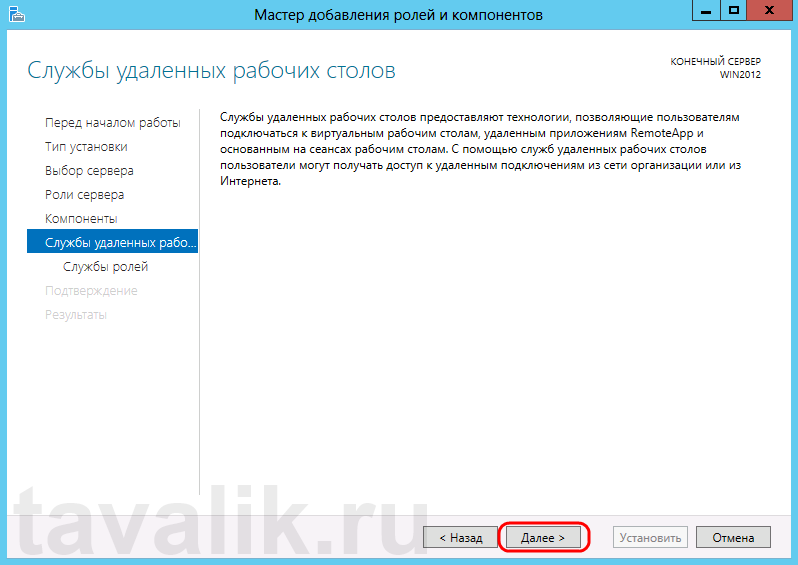

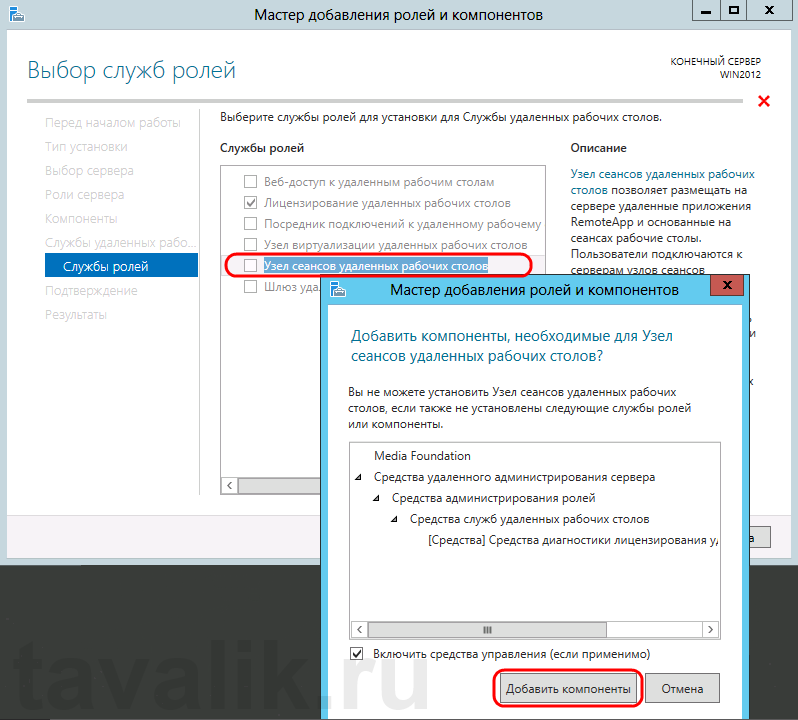

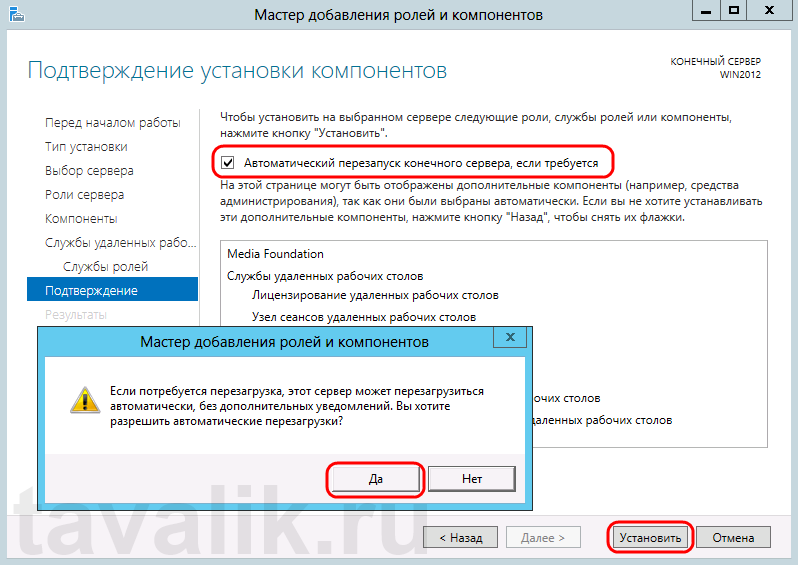

3. Узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленные приложения, или основанные на сеансах рабочие столы.

4. Узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, что использую технологию VDI.

5. Шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому, что RDS в 2012 и 2012R2 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Так что же нового ?

Обновленная работа с технологией RomoteFX, то есть в RDS сервере 2012, 2012R2, 2016 обновлена работа с графикой. У нас оптимизирована потоковая передача данных, кроме того осуществляется поддержка DirectX 11. Кому этот аспект важен — это все уже работает. Как мы знаем именно эти вещи были негативными отзывами по предыдущим версиям системы.

Благодаря использованию RDS получаем единую точку входа. Пользователь залогинился к нам в домен, и получает доступ ко всем нашим ресурсам. В RDS реализовано перенаправление USB, причем USB как на устройстве, на котором мы осуществляем сессию, так и к серверу.

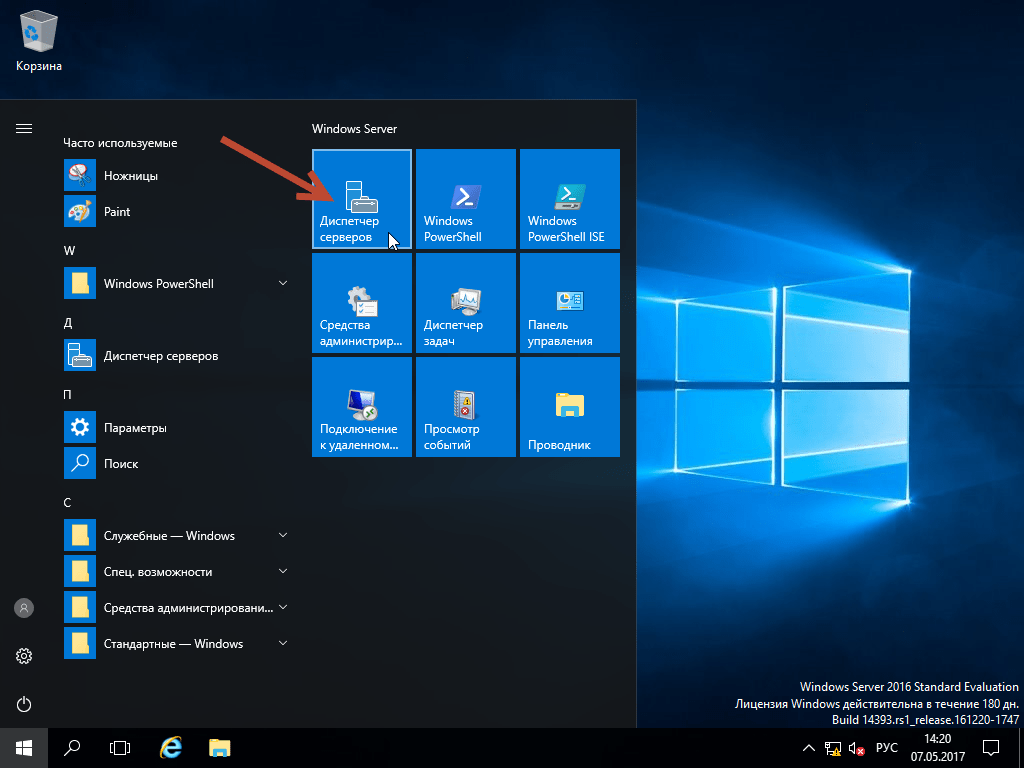

Как мы знаем, Windows сервер 2012, 2012R2, 2016 прекрасно работает с протоколом SMB 3.0. RDS сервера точно так же это коснулось, и мы можем осуществлять хранение дисков для хранения данных пользователей на протоколах SMB и RGCDSun. Кроме того, так как эта технология реализована в server 2012, 2012R2, 2016 данный сервис легко управляем. То есть в менеджере у нас есть закладка, мы с вами рассматривали когда-то, благодаря которой, управление сервером RDS становится интуитивно понятным, впрочем, как и все инструменты, реализованные в Windows Server 2012-2016.

Что нужно для реализации RDS?

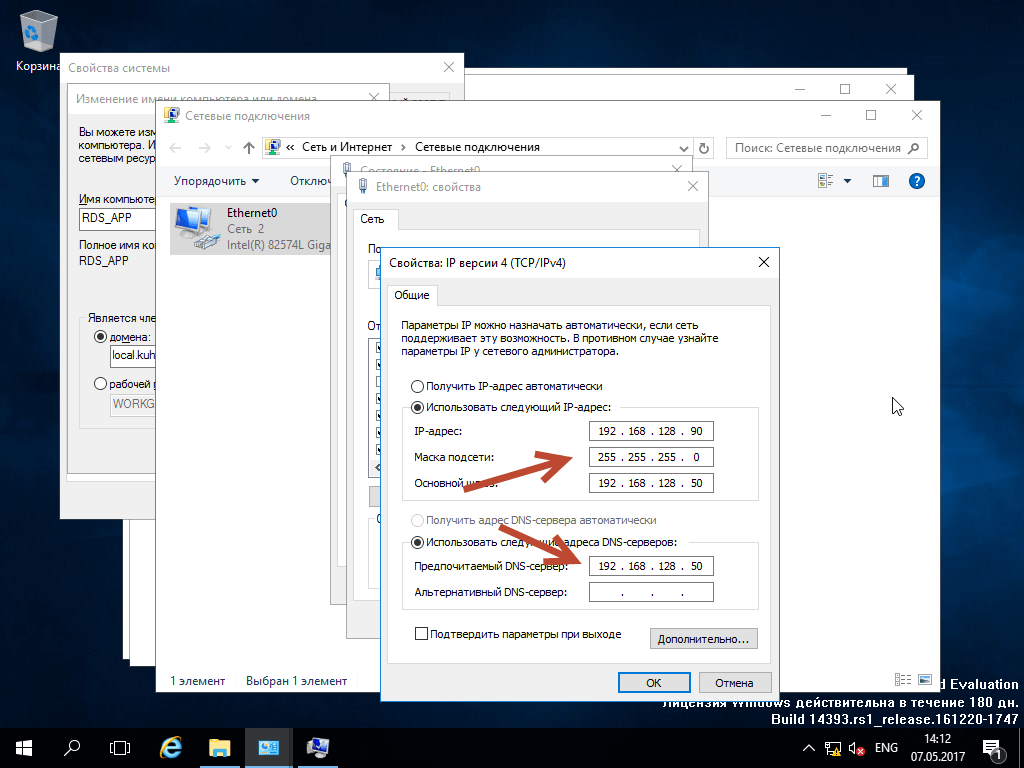

1. Windows server 2012 – 2016 Standard или Datacenter.

2. Лицензии Call для пользователей, + лицензии RDS + лицензия Windows serv.

3. Статический IP + внешний статический, если требуется удаленный доступ.

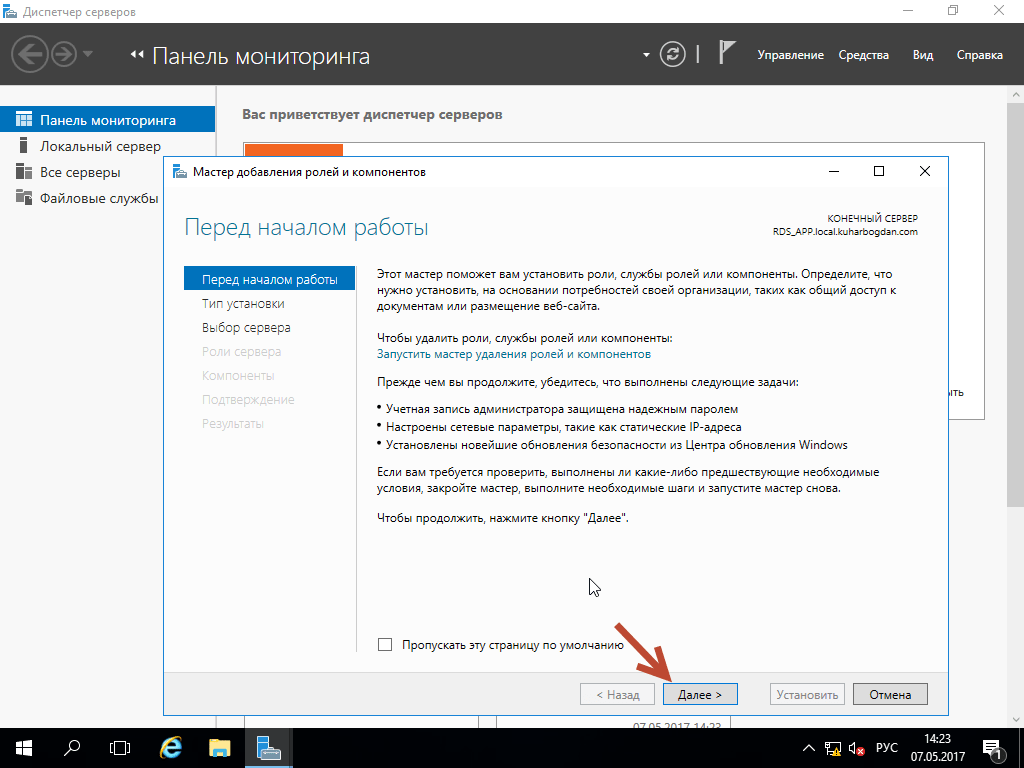

4. Обязательно Active Directory.

Из необязательного:

5. SSL сертификат.

6. Доменное имя 2-3 уровня.

7. CA — Certification authority.

Преимущества «RemoteApp» над обычным «Сервером терминалов» :

Пользователь не путается между удаленным рабочим столом и своим локальным.

Программа 1С запускается сразу при клике по ярлыку, и выглядит как локально установленная.

Пользователь не видит всего рабочего стола и работает лишь с теми программами, которые назначил администратор.

Безопасность выше, чем на обычном сервере терминалов.

Скорость передачи изображения с сервера, выше, чем в сравнении с обычным сервером терминалов. (Оптимизация за счет, передачи не всей картинки, а лишь нужной программы).

Уже в следующей статье мы начнем разворачивать» RemoteApp» на основе сеансов для работы в 1С Предприятии.

Подробный курс о настройке RemoteApp для 1С Предприятия, смотрите здесь >>>

Подписывайтесь на обновления на блоге, чтоб не упустить выход следующей части статьи.

01.08.2018

01.08.2018